本帖最后由 余QAQ 于 2023-3-14 14:51 编辑

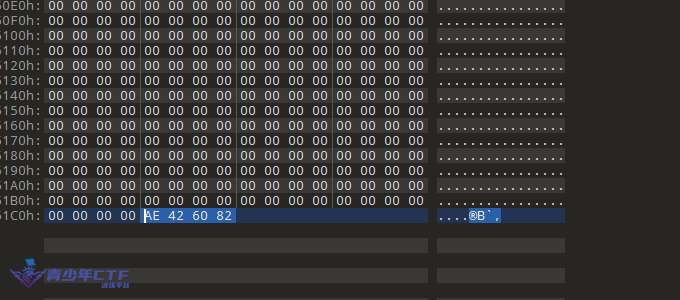

解压文件,得到一照PNG图片,直接无脑010查看。

PNG的文件头,再去查看文件尾,发现是个不完整的PNG文件尾

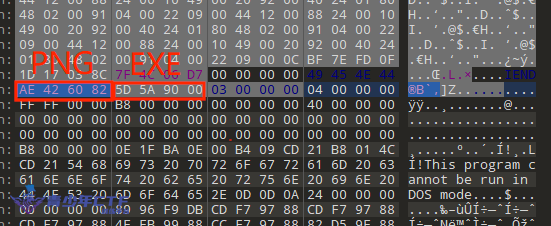

直接搜索文件尾,又发现一处,且发现了被修改的EXE的文件头

将5D修改成4D,foremost分离得到000008.exe文件

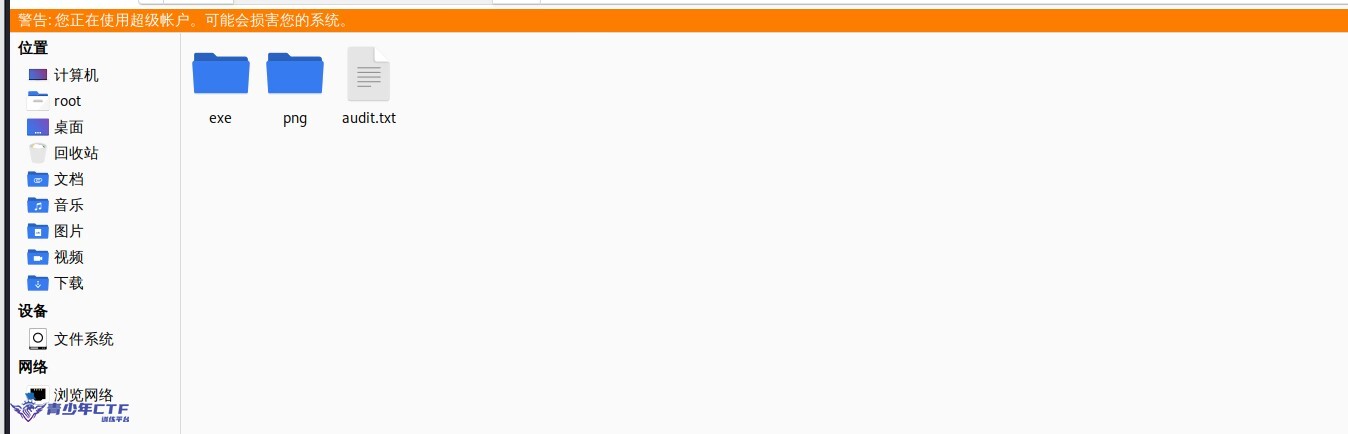

接着就是正常的查看操作

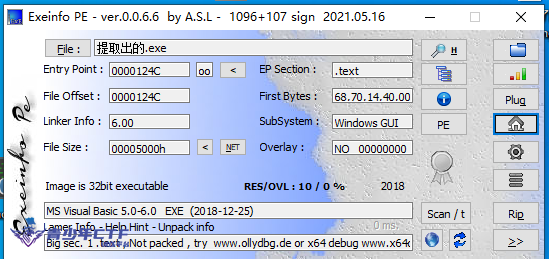

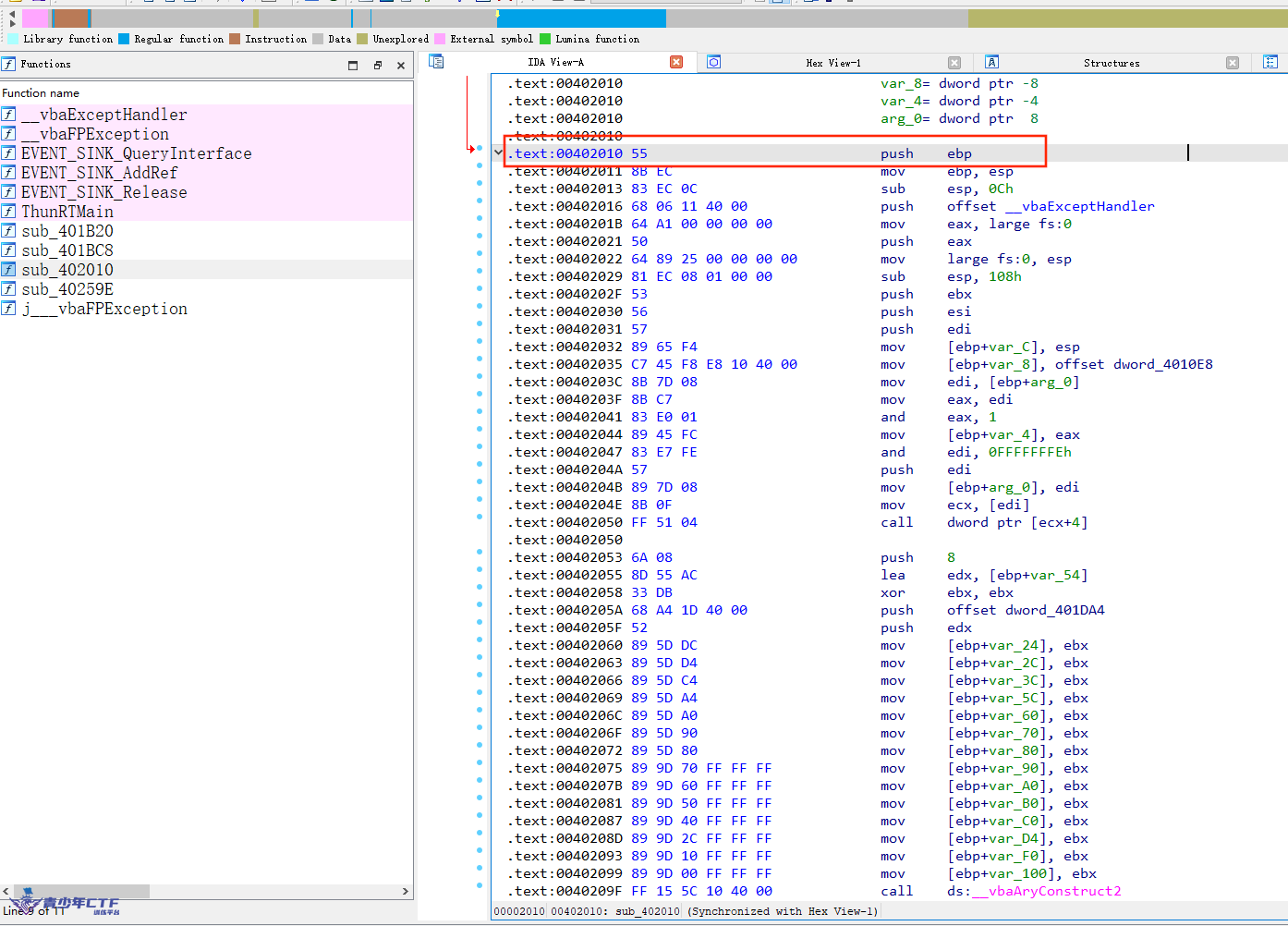

32bit,无壳,放到ida,全是sub函数,量也不多,直接一个个查看,找到程序入口

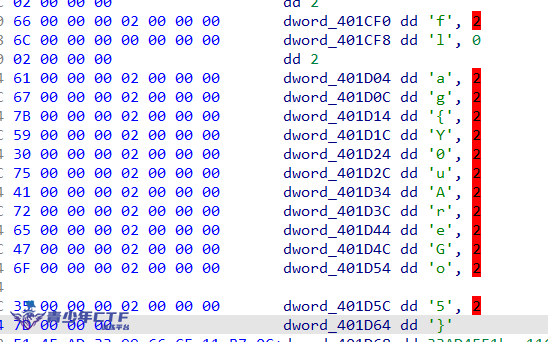

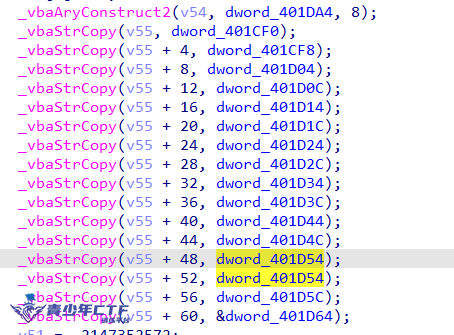

F5查看伪代码,一眼就看到了数据的运算,跟进查看,转字符

原本以为这就是flag,结果错误,回头来看发现有一行数据被隐藏了

只能再去分析伪C了,将所有的数据都看一遍,发现有一处数据重复

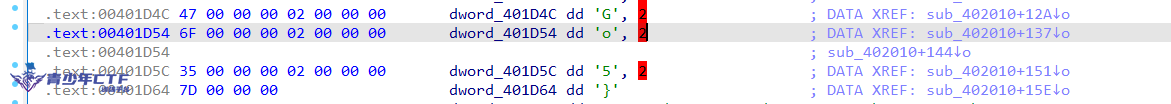

跟进查看,是字符o

最后拼接字符,得到flag

flag{Y0uAreGoo5}

这里只是菜菜余的个人理解,有些大佬是用CE修改值得到的flag,奈何小余太菜不会用CE。

|