本帖最后由 Sword 于 2023-3-3 18:48 编辑

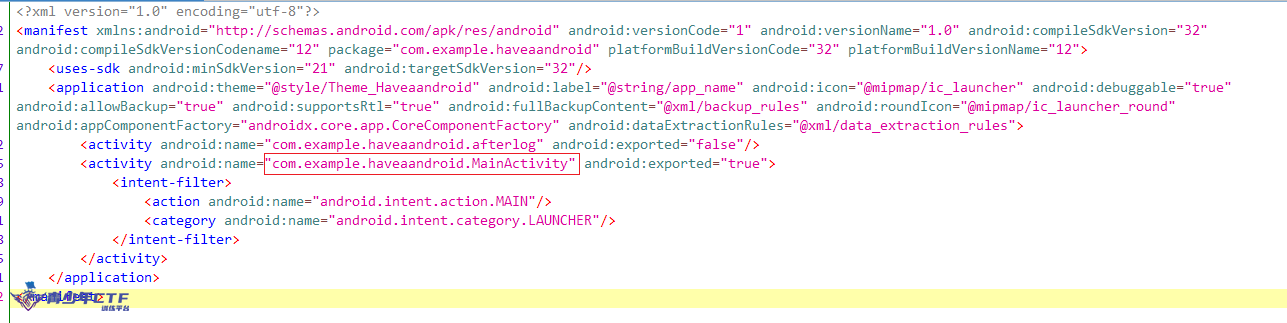

在AndroidManifest.xml里面找到程序入口

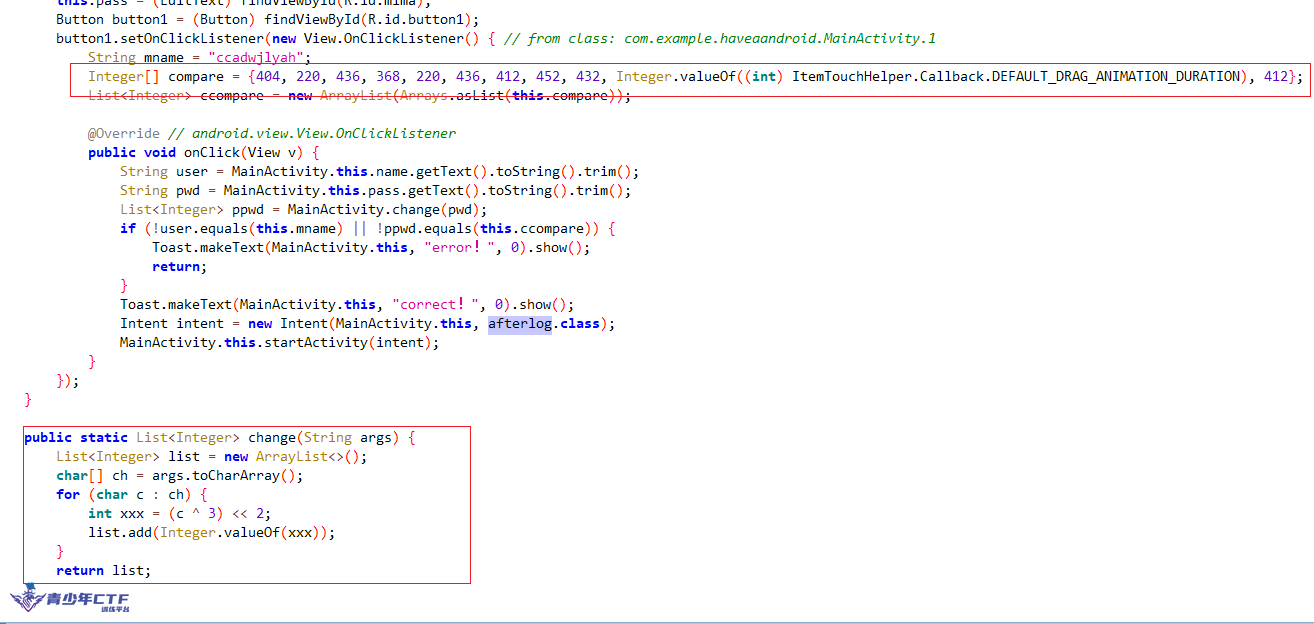

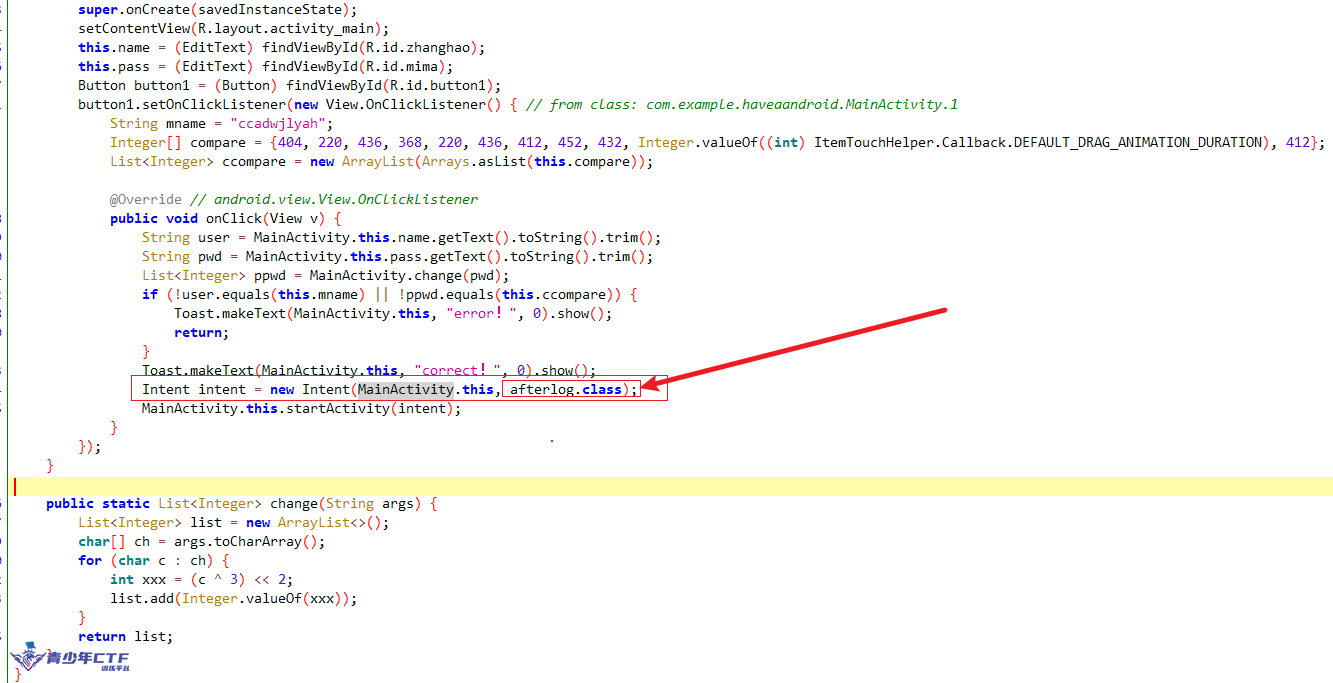

找到关键函数

根据函数写出解密脚本

[AppleScript] 纯文本查看 复制代码 str = [404, 220, 436, 368, 220, 436, 412, 452, 432, 200, 412]

flag=''

for i in range(0,len(str)):

flag+=chr(str[i]>>2^3)

print(flag)

使用用户名:ccadwjlyah 密码:XXXXX登录

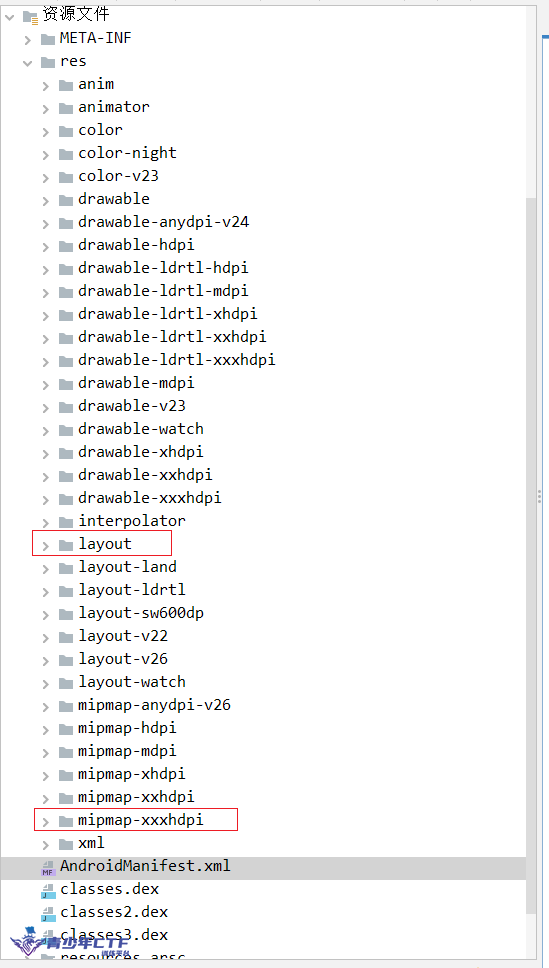

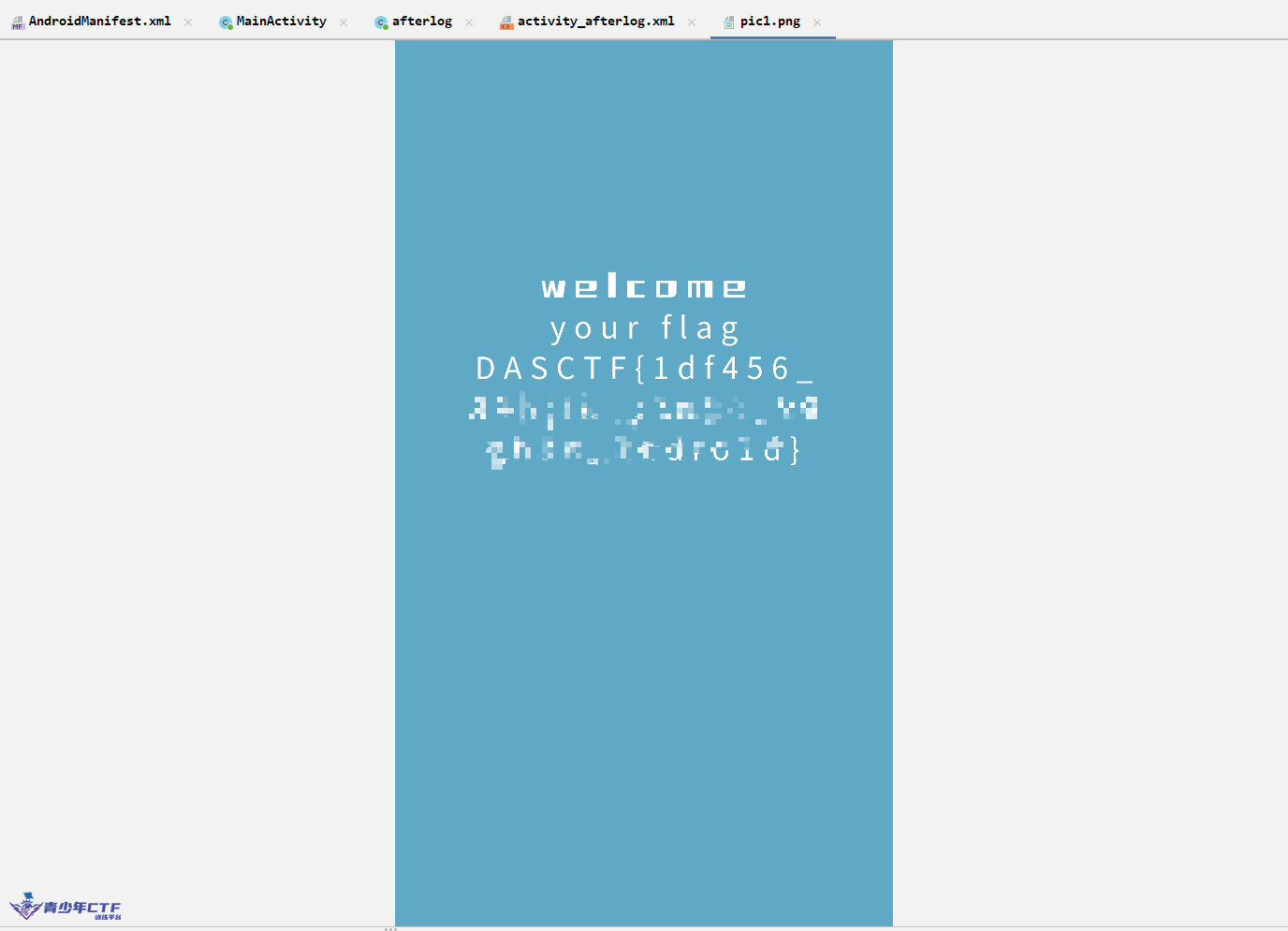

如果你对安卓很熟悉的话可以直接在资源文件里面直接找到flag

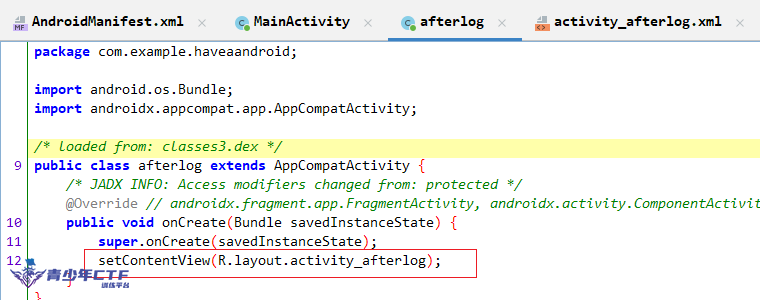

这里看到登录成功就会跳转到 afterlog.class

在afterlog.class里面看到绑定的xml文件

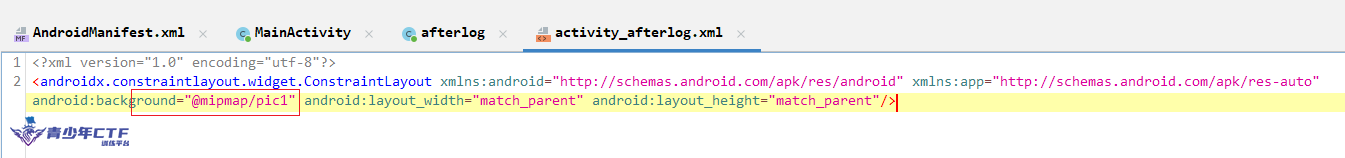

在activity_afterlog.xml里面看到这个页面只有一张图片

|