打开附件发现一串疑似base32的东西 试了后发现不是base32 看长度似乎有点像栅栏(每组四字) 最后base32解密得到flag

下载附件后需将压缩包内文件解压并改为py后缀后用编译器打开,发现以下内容 其中n可以由(p+1)(q+1)-(p+q)-1求出,之后便是基础RSA原理解题步骤 此处附上脚本

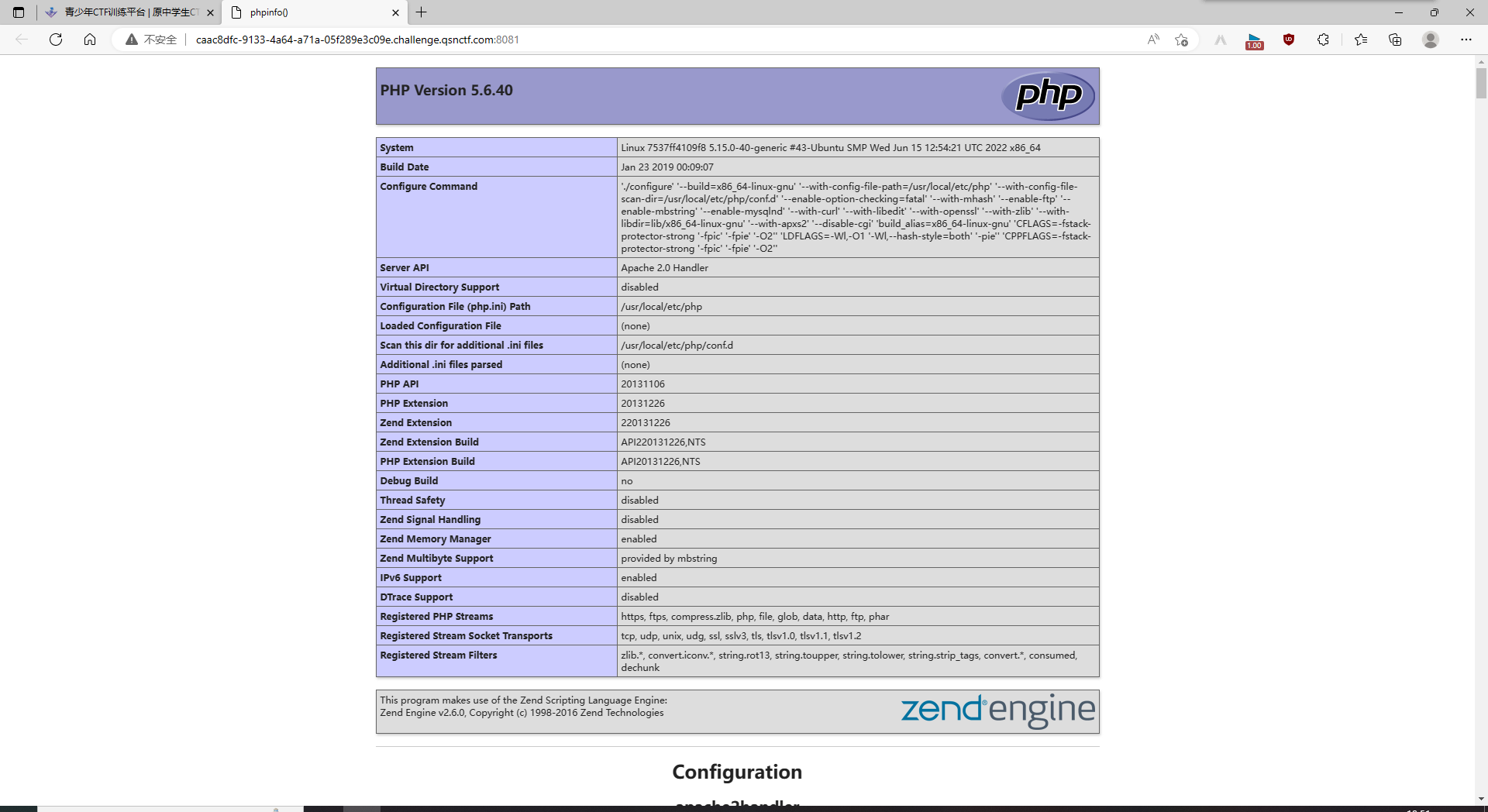

[xmd]# nics_easyweb 首先打开题目发现是phpinfo();  搜索flag发现确实有但是提交是错误的  然后使用ida64打开进行进一步的分析 打开后按CTRL + F来搜索main函数 ![X_`KKUQQ_...

[xmd]#骑士cms01 打开划到最底下发现是74cms  百度一下很多getshell的办法选一个 http: //127.0.0.1/index.php?m=Admin 访问后台发现需要登陆,尝试使用admin 123456发现错误然后在尝试...

[xmd]# actually_ezrsa 打开题目,然后检测一下n发现是素数,素数就是质数 **欧拉函数的性质:** (1)p^k型欧拉函数: 若N是质数p(即N=p)则 $$ \phi(n)=\phi(p)=p-p^{k-1}=p-1 $$ 若N是质数p的k次幂(即N=p^k)则 $$ \phi(n)=p^k-p^{k-1}=(p-1)p^{k-1} $$ 由...

[xmd] #1. 帝国cms01 打开题目链接使用dirsearch扫描,扫描后得到www.zip  下载后我们可以在e目录下看到shell.php ...